Instalacija i konfiguracija OpenLDAP baze podataka - Debian/Ubuntu

Priprema pred instalaciju LDAP baze¶

Podesiti IPTABLES¶

Najpre je potrebno instalirati iptables softverski paket i izvršiti početna podešavanja ukoliko već niste.

Otvoriti port 389 za sve IP adrese sa kojih se pristupa LDAP bazi. To podrazumeva:

-

Ukoliko se instalira i koristi aplikacija Apache Directory Studio za upravljanje ovom bazom podataka, otvoriti port 389 na LDAP bazi za adresu računara ili laptopa gde je instalirana pomenuta aplikacija

-

Ukoliko se LDAP baza povezuje sa Shibboleth ili RADIUS Davaocem Identiteta koji su na zasebnim VM, otvoriti port 389 na LDAP bazi za te IP adrese.

To se može uraditi na sledeći način:

Primer otvaranja porta 389 za jednu adresu ili opseg adresa je dat u nastavku:

Napomena: Navedene linije je potrebno uneti bavezno iznad linije: -A INPUT -j REJECT --reject-with icmp-host-prohibited

Podesiti hosta¶

U okviru čitavog uputstva smatraće se da je domen VM ldap.institucija.ac.rs, tako da na svim mestima umesto ovog naziva domena potrebno je da unesete naziv po vašem izboru.

Veoma je važno da FQDN (Fully Qualified Domain Name) i pun hostname (# hostname -f) ove VM, npr. ldap.institucija.ac.rs, koji se podešava u okviru ove sekcije bude isti kao i domen koji je adekvatno podešen na DNS serveru, a taj domen će se takođe kasnije koristiti za kreiranje sertifikata.

Ukoliko kreirate LDAP bazu za potrebe RADIUS ili Shibboleth Davaoca Identiteta i ukoliko su vam resursi ograničeni možete da instalirate na jednu VM:

-

LDAP bazu i Shibboleth Davalac Identiteta

-

LDAP bazu i RADIUS Davalac Identiteta

-

Napomena: U tom slučaju koristite domen VM tako da odgovara tom specifičnom slučaju i koji je prilagođen Davaocu Identiteta. U ovom uputstvu se prikazuje slučaj kada se LDAP baza instalira na VM bez Davaoca Identiteta.

Podešavanje host podataka

Dat je primer postavljanja ldap.institucija.ac.rs kao FQDN podatka:

Na kraju fajla se unosi linija u formi: IP ADRESA FQDN HOSTNAME Npr:

Postaviti hostname

Koristi se komanda sledeće forme: hostnamectl set-hostname HOSTNAME

Instalacija i konfiguracija LDAP baze podataka¶

Preuzeti fajl debconf-slapd.conf

Postavljanje domena LDAP baze

-

Napomena: Domen LDAP baze ( podatak koji treba popuniti na mestu

) ne mora imati veze sa domenom VM ili domenom vaše institucije. -

Kao ilustracija domen LDAP baze će biti: institucija.ac.rs, ali npr. može da bude i institucija.local ili olcSuffix: dc=radius,dc=local

-

Domen LDAP baze predstavlja koren LDAP baze, odnosno početni element u njenoj hijererhijskoj strukturi.

alternativno, umesto komande iznad:

Ukoliko unesete neispravne parametre u debconf-slapd.conf fajlu, npr. različite šifre, automatski ulazite u interaktivni config mod. Potrebno je da izađete, promenite parametre u fajlu i pokrenete komandu dpkg-reconfigure slapd.

Korisničko ime glavnog administratora baze je cn=admin

- DN glavnog administratora u primeru ove baze je cn=admin,dc=institucija,dc=ac,dc=rs, a DN Vašeg administratora će biti kreiran shodno podatku kog ste naveli u delu:

slapd slapd/domain string institucija.ac.rs

- Ukoliko ste kao podatak za slapd slapd/domain string stavili npr. fakultet.ac.rs, DN administratora bi bio cn=admin,dc=fakultet,dc=ac,dc=rs

Konfiguracija SSL/TLS¶

Ukoliko želite možete da koristite komercijalni sertifikat.

U tom slučaju biste preskočili sledeći korak kreiranja besplatnog privatnog ključa i sertifikata koji bi važio 10 godina, a njih je potrebno da unesete na lokaciju /etc/ldap/. Zatim pratite uputstvo počevši od promene vlasništva sertifikata i ključa.

Preporuka je da se koristi samopotpisani sertifikat u trajanju od 10 godina.

Kreiranje privatnog ključa i sertifikata sa trajanjem 10 godina:

Napomena

-

Privatnom ključu i sertifikatu možete da date bilo koji naziv, međutim veoma je bitno kod dela Common Name (e.g. server FQDN or YOUR name) [ ] koji se prikazuje prilikom kreiranja privatnog ključa i sertifikata unesete domen VM (domen koji je adekvatno podešen na DNS serveru za ovu VM), npr. ldap.institucija.ac.rs.

-

Voditi računa o tome da se izabrani naziv privatnog ključa i sertifikata unese u sve naredne fajlove koji to zahtevaju.

openssl req -nodes -x509 -newkey rsa:4096 -keyout /etc/ldap/institucija.ac.rs.key -out /etc/ldap/institucija.ac.rs.crt -days 3650

Prikaz postupka kreiranja privatnog ključa i sertifikata

root@ldap:~# openssl req -nodes -x509 -newkey rsa:4096 -keyout institucija.ac.rs.key -out institucija.ac.rs.crt -days 3650

Generating a RSA private key

.............................................................................................................................................................................................................................................................................++++

..................................................................++++

writing new private key to 'institucija.ac.rs.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:RS

State or Province Name (full name) [Some-State]:Klik ENTER

Locality Name (eg, city) []:Belgrade

Organization Name (eg, company) [Internet Widgits Pty Ltd]:Naziv institucije

Organizational Unit Name (eg, section) []: Klik ENTER

Common Name (e.g. server FQDN or YOUR name) []: ldap.institucija.ac.rs

Email Address []:Klik ENTER

- Napomena kod dela Common Name (eg, your name or your server's hostname) []: ubavezno upisati domen VM.

Promeniti vlasništvo sertifikata i ključa:

Omogućiti SSL editovanjem fajla /etc/ldap/ldap.conf:

- Napomena: Umesto dela institucija.ac.rs.crt unosi se naziv sertifikata koji ste kreirali u prethodnim koracima.

Kreirati radni direktorijum (/etc/ldap/scratch) u koji će se smeštati fajlovi sa konfiguracijom:

Preuzeti fajl olcTLS.ldif

Modifikovati označene linije tako da se unese putanja i naziv kreiranog sertifikata i privatnog ključa:

Fajl sa ovom konfiguraciom se unosi komandom:

Nakon uspešno izvršene komande prikazaće se sledeći izveštaj:

Import LDAP šema¶

Potrebno je uneti inicijalne šeme koristeći sledeće komande:

Izveštaj o uspešnom unosu šema u konfiguraciju

root@ldap:~# ldapmodify -Y EXTERNAL -H ldapi:/// -f /etc/ldap/scratch/olcTLS.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "cn=config"

root@ldap:~# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/ldap/schema/ppolicy.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=ppolicy,cn=schema,cn=config"

root@ldap:~# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/ldap/schema/openldap.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=openldap,cn=schema,cn=config"

root@ldap:~# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/ldap/schema/dyngroup.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=dyngroup,cn=schema,cn=config"

Napomena: Za verzije OS Ubuntu 22.04 i slapd 2.5+ ppolicy.ldif šema ne postoji, već je sadržana u ppolicy Overlay komponenti, pa je potrebno kreirati i uneti sledeća dva fajla (za slapd verziju 2.4.x potrebno je ručno dodati ppolicy.ldif fajl):

-

load-ppolicy.ldif

Izveštaj o uspešnom unosu modula u konfiguraciju

-

overlady-ppolicy.ldif

Izveštaj o uspešnom unosu modula u konfiguraciju

Proveriti dodate komponente:

Pored šema koje su do sada unete u konfiguraciju, potrebno je preuzeti i koristiti dodatne šeme:

- eduperson.ldif,

- schac.ldif,

- eduorg.ldif,

- edumember.ldif i

- rsEdu.ldif

Izveštaj o uspešnom unosu šema u konfiguraciju

root@ldap:~# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/ldap/schema/eduperson.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=eduperson,cn=schema,cn=config"

root@ldap:~# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/ldap/schema/schac.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=schac,cn=schema,cn=config"

root@ldap:~# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/ldap/schema/eduorg.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=eduorg,cn=schema,cn=config"

root@ldap:~# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/ldap/schema/edumember.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=edumember,cn=schema,cn=config"

root@ldap:~# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/ldap/schema/rsEdu.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry "cn=rsEdu,cn=schema,cn=config"

Provera unesenih šema u konfiguraciju baze

Izveštaj:

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

# extended LDIF

#

# LDAPv3

# base <cn=schema,cn=config> with scope subtree

# filter: (objectclass=*)

# requesting: dn

#

# schema, config

dn: cn=schema,cn=config

# {0}core, schema, config

dn: cn={0}core,cn=schema,cn=config

# {1}cosine, schema, config

dn: cn={1}cosine,cn=schema,cn=config

# {2}nis, schema, config

dn: cn={2}nis,cn=schema,cn=config

# {3}inetorgperson, schema, config

dn: cn={3}inetorgperson,cn=schema,cn=config

# {4}openldap, schema, config

dn: cn={4}openldap,cn=schema,cn=config

# {5}dyngroup, schema, config

dn: cn={5}dyngroup,cn=schema,cn=config

# {6}eduperson, schema, config

dn: cn={6}eduperson,cn=schema,cn=config

# {7}schac, schema, config

dn: cn={7}schac,cn=schema,cn=config

# {8}eduorg, schema, config

dn: cn={8}eduorg,cn=schema,cn=config

# {9}edumember, schema, config

dn: cn={9}edumember,cn=schema,cn=config

# {10}rsEdu, schema, config

dn: cn={10}rsEdu,cn=schema,cn=config

# search result

search: 2

result: 0 Success

# numResponses: 13

# numEntries: 12

Ukoliko koristite stariju verziju Ubuntu i nižu verziju slapd-a, ppolicy šema će se prikazati na listi šema.

Kreiranje organizacionih jedinica u okviru baze podataka¶

Izabrati neki od ponuđenih principa:

Princip 1¶

Ovaj princip se koristi ukoliko planirate da korisničke naloge zaposlenih i učenika/studenata smestite u istu organizacionu jedinicu ili nije potrebno da unosite korisničke naloge učenika/studenata uopšte.

Preuzeti fajl add_ou1.ldif i izmeniti Suffix-a baze (dc=institucija,dc=ac,dc=rs).

Rezultat je kreiranje organizacionih jedinica people, groups i system:

-

Nakon što se se opredelili za princip koji ćete koristiti preuzet i izmenjen fajl add_ou.ldif uneti u konfiguraciju:

-

Napomena: Umesto dela cn=admin,dc=institucija,dc=ac,dc=rs unosi se DN administatora kog ste kreirali u prethodnim koracima.

- Napomena: Komanda traži unos administratorske lozinke u običnom formatu

[root@ldap ~]# ldapadd -W -D "cn=admin,dc=institucija,dc=ac,dc=rs" -H ldapi:/// -f /etc/ldap/scratch/add_ou.ldif

Enter LDAP Password: testpass123

- Nakon uspešno izvršene komande prikazaće se sledeći izveštaj:

Princip 2¶

Ovaj princip se koristi ukoliko planirate da razdvojite korisničke naloge zaposlenih i učenika/studenata.

Preuzeti fajl add_ou2.ldif i izmeniti Suffix-a baze (dc=institucija,dc=ac,dc=rs).

Rezultat je kreiranje organizacionih jedinica staff, students, groups i system.

-

Nakon što se se opredelili za princip koji ćete koristiti preuzet i izmenjen fajl add_ou.ldif uneti u konfiguraciju:

-

Napomena: Umesto dela cn=admin,dc=institucija,dc=ac,dc=rs unosi se DN administatora kog ste kreirali u prethodnim koracima.

- Napomena: Komanda traži unos administratorske lozinke u običnom formatu

[root@ldap ~]# ldapadd -W -D "cn=admin,dc=institucija,dc=ac,dc=rs" -H ldapi:/// -f /etc/ldap/scratch/add_ou.ldif

Enter LDAP Password: testpass123

- Nakon uspešno izvršene komande prikazaće se sledeći izveštaj:

Kreiranje enkriptovane (nečitljive) lozinke¶

Veoma je važno da kada se kreira sistemski ili korisnički nalog u bazi njegova lozinka bude u enkriptovanom formatu

U sledećim koracima uputstva biće prikazan postupak kreiranja sistemskog i korisničkog naloga. Prilikom popunjavanja podataka posebno obratiti pažnju na to da lozinke treba uneti u enkriptovanom obliku.

Kreirati enkriptovanu lozinku za korisnika baze sledećom komandom:

Unesena lozinka će se ispisati u enkriptovanom formatu

Na primer: {SSHA}HaiiVdcjomZsoehlWZ9aKfH0hUWudgRA

Dobijenu enkriptovanu lozinku je potrebno sačuvati, biće neophodna u daljem procesu kreiranja korisnika!

Kreiranje sistemskog naloga¶

Ovaj nalog će dobiti funkciju monitoringa u bazi.

Preuzeti fajl add_idpuser.ldif.

-

Izmeniti DN naloga koji se kreira tako da mu Suffix baze bude odgovarajući (dc=institucija,dc=ac,dc=rs)

-

Umesto dela

{SSHA}nk8A/+uFK****************unosi se lozinka u enkriptovanom formatu

- Napomena: Umesto dela cn=admin,dc=institucija,dc=ac,dc=rs unosi se DN administatora kog ste kreirali u prethodnim koracima.

ldapadd -W -D "cn=admin,dc=institucija,dc=ac,dc=rs" -H ldapi:/// -f /etc/ldap/scratch/add_idpuser.ldif

- Napomena: Komanda traži unos administratorske lozinke u običnom (plain text) formatu.

[root@ldap ~]# ldapadd -W -D "cn=admin,dc=institucija,dc=ac,dc=rs" -H ldapi:/// -f /etc/ldap/scratch/add_idpuser.ldif

Enter LDAP Password: testpass123

- Nakon uspešno izvršene komande prikazaće se sledeći izveštaj:

Konfiguracija liste za kontrolu pristupa¶

Preuzeti fajl olcAcl.ldif

- Umesto dela cn=admin,dc=institucija,dc=ac,dc=rs unosi se DN administatora kog ste kreirali u prethodnim koracima.

- Umesto dela cn=idpuser,ou=system,dc=institucija,dc=ac,dc=rs unosi se DN sistemskog naloga kog ste kreirali u prethodnim koracima.

- Nakon uspešno izvršene komande prikazaće se sledeći izveštaj:

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

modifying entry "olcDatabase={1}mdb,cn=config"

- Napomena: Ukoliko vam je potrebna konsultacija oko specifičnije liste za kontrolu pristupa kontaktirajte nas na imejl adresu helpdesk@amres.ac.rs.

Moduli¶

memberof¶

wget https://docs.amres.ac.rs/download/ldap/debian/add_memberof.ldif -O /etc/ldap/scratch/add_memberof.ldif

Nakon uspešno izvršene komande prikazaće se sledeći izveštaj

unique¶

Uvoz i korišćenje ovog modula osigurava unikatnu vrednost određenog atributa u bazi.

wget https://docs.amres.ac.rs/download/ldap/debian/add_unique.ldif -O /etc/ldap/scratch/add_unique.ldif

Nakon uspešno izvršene komande prikazaće se sledeći izveštaj

Ovaj modul se koristi sa ciljem da se osigura unikatna vrednost uid atributa, definisanjem dela:

olcUniqueAttribute: uid

wget https://docs.amres.ac.rs/download/ldap/debian/add_unique1.ldif -O /etc/ldap/scratch/add_unique1.ldif

Nakon uspešno izvršene komande prikazaće se sledeći izveštaj

Poboljšanje performansi baze¶

wget https://docs.amres.ac.rs/download/ldap/debian/olcDbIndex.ldif -O /etc/ldap/scratch/olcDbIndex.ldif

Nakon uspešno izvršene komande prikazaće se sledeći izveštaj

wget https://docs.amres.ac.rs/download/ldap/debian/olcSizeLimit.ldif -O /etc/ldap/scratch/olcSizeLimit.ldif

Nakon uspešno izvršene komande prikazaće se sledeći izveštaj

Logovi¶

Napomena: Za verzije OS Ubuntu 22.04 i slapd 2.5+ potrebno je ručno kreirati slapd.log fajl:

wget https://docs.amres.ac.rs/download/ldap/debian/olcLogLevelStats.ldif -O /etc/ldap/scratch/olcLogLevelStats.ldif

Nakon uspešno izvršene komande prikazaće se sledeći izveštaj

Dodavanje korisničkog naloga¶

Preuzeti fajl user1.ldif:

Otvoriti fajl i izvršiti potrebne izmene:

Voditi računa o dn podatku korisnika, tu se specificira njegovo korisničko ime (uid), a takođe i organizaciona jedinica (ou=people) u kojoj će biti smešten.

- Ukoliko ste koristili Princip 2 i kreirali organizacione jedinice ou=staff i ou=students, korisnike je potrebno da smestite u te organizacione jedinice njihovim specificiranjem u okviru dn podatka korisnika.

Napomene:

- Objekt klase koji se koristi je rsEduPerson jer pruža kreiranje standardizovanog seta atributa potrebnog za ostvarivanje digitalnog ideniteta u Akademskoj mreži Republike Srbije.

- Atribut uid predstavlja Jedinstveni ID osobe, koji se koristi kao korisničko ime

- Atribut cn predstavlja ime i prezime korisnika

- Atribut eduPersonPrincipalName predstavlja Jedinstveni ID osobe uz sinaksu :

<uid>@<domen_institucije>, npr. petar@institucija.ac.rs - Atribut givenName predstavlja ime korisnika

- Atribut o predstavlja naziv institucije

- Atribut rsEduPersonAffiliation definiše način na koji je osoba povezana sa institucijom (moguće vrednosti su: student, učenik, nastavni kadar, zaposleni, spoljni saradnik, korisnik usluge, gost)

- Atribut rsEduPersonScopedAffiliation definiše način na koji je osoba povezana sa institucijom uz sintaksu:

<rsEduPersonAffiliation>@<domen_institucije>, npr. zaposleni@institucija.ac.rs - Atribut sn predstavlja prezime korisnika

- Atribut userPassword predstavlja korisničku lozinku u enkriptovanom (nečitljivom) formatu

- Atribut displayName predstavlja ime i prezime korisnika

- Atribut mail predstavlja imejl adresu korisnika

- Atribut rsEduPersonUniqueNumber predstavlja jedinstveni, zvanično dodeljen, nacionalni brojni identifikator osobe.

- eduPersonEntitlement je specijalna vrsta atributa koji se koristi za autorizaciju. Može se koristiti da bi se utvrdilo da li korisnik ima pravo da koristi određeni servis.

- rsEduPersonLocalNumber je lokalni brojni identifikator osobe, npr. za studenta broj studenta ili za zaposlenog broj zaposlenog.

Više o navedenim atributima možete da pročitate u:

- AMRES rsEdu šemi: https://www.amres.ac.rs/dokumenti/institucije/iamres-federacija-identiteta/davaoci-identiteta/rsEdu_sema.pdf

- eduperson šemi: https://refeds.org/specifications/eduperson

- schac šemi: https://refeds.org/specifications/schac

Nakon što su uneti svi traženi podaci o korisniku, korisnički nalog se unosi u konfiguraciju komandom:

Dodavanje test eduroam naloga za monitoring (ukoliko postajete članica AMRES eduroam servisa)¶

Preuzeti fajl testuser.ldif:

Otvoriti fajl i izvršiti potrebne izmene:

Kod popunjavanja podataka o test korisniku posebno voditi računa o atributima eduPersonPrincipalName i rsEduPersonScopedAffiliation koji se sastoje od domena institucije, a ne hostname podatka VM! Takođe korisnička lozinka treba biti uneta u enkriptovanom formatu, a postupak enkripcije je dat u prethodnim koracima

Potrebno je izmeniti podatke za sledeće atribute:

- Atribut eduPersonPrincipalName predstavlja Jedinstveni ID osobe uz sinaksu :

<uid>@<domen_institucije>, npr. petar@institucija.ac.rs - Atribut o predstavlja naziv institucije

- Atribut rsEduPersonScopedAffiliation definiše način na koji je osoba povezana sa institucijom uz sintaksu:

<rsEduPersonAffiliation>@<domen_institucije>, npr zaposleni@institucija.ac.rs - Atribut userPassword predstavlja korisničku lozinku u enkriptovanom (nečitljivom) formatu

- Atribut mail predstavlja imejl adresu administrativnog kontakta institucije

Nakon što su uneti svi traženi podaci o test korisniku, nalog se unosi u konfiguraciju komandom:

Nakon uspešno izvršene komande prikazaće se sledeći izveštaj

Dodavanje većeg broja naloga iz komandne linije¶

Preuzeti fajl nekoliko_usera.ldif:

wget https://docs.amres.ac.rs/download/ldap/nekoliko_usera.ldif -O /etc/openldap/scratch/nekoliko_usera.ldif

Otvoriti fajl i izvršiti potrebne izmene:

Kod popunjavanja podataka o korisniku posebno voditi računa o atributima eduPersonPrincipalName i rsEduPersonScopedAffiliation koji se sastoje od domena institucije, a ne hostname podatka VM! Takođe korisnička lozinka treba biti uneta u enkriptovanom formatu, a postupak enkripcije je dat u prethodnim koracima

Napomene:

- Objekt klase koji se koristi je rsEduPerson jer pruža kreiranje standardizovanog seta atributa potrebnog za ostvarivanje digitalnog ideniteta u Akademskoj mreži Republike Srbije.

- Atribut uid predstavlja Jedinstveni ID osobe, koji se koristi kao korisničko ime

- Atribut cn predstavlja ime i prezime korisnika

- Atribut eduPersonPrincipalName predstavlja Jedinstveni ID osobe uz sinaksu :

<uid>@<domen_institucije>, npr. petar@institucija.ac.rs - Atribut givenName predstavlja ime korisnika

- Atribut o predstavlja naziv institucije

- Atribut rsEduPersonAffiliation definiše način na koji je osoba povezana sa institucijom (moguće vrednosti su: student, učenik, nastavni kadar, zaposleni, spoljni saradnik, korisnik usluge, gost)

- Atribut rsEduPersonScopedAffiliation definiše način na koji je osoba povezana sa institucijom uz sintaksu:

<rsEduPersonAffiliation>@<domen_institucije>, npr zaposleni@institucija.ac.rs - Atribut sn predstavlja prezime korisnika

- Atribut userPassword predstavlja korisničku lozinku u enkriptovanom (nečitljivom) formatu

- Atribut displayName predstavlja ime i prezime korisnika

- Atribut mail predstavlja imejl adresu korisnika

- Atribut rsEduPersonUniqueNumber predstavlja jedinstveni, zvanično dodeljen, nacionalni brojni identifikator osobe.

- eduPersonEntitlement je specijalna vrsta atributa koji se koristi za autorizaciju. Može se koristiti da bi se utvrdilo da li korisnik ima pravo da koristi određeni servis.

- rsEduPersonLocalNumber je lokalni brojni identifikator osobe, npr. za studenta broj studenta ili za zaposlenog broj zaposlenog.

Više o navedenim atributima možete da pročitate u:

- AMRES rsEdu šemi: https://www.amres.ac.rs/dokumenti/institucije/iamres-federacija-identiteta/davaoci-identiteta/rsEdu_sema.pdf

- eduperson šemi:https://refeds.org/specifications/eduperson

- schac šemi:https://refeds.org/specifications/schac

Nakon što su uneti svi traženi podaci o korisnicima, korisnički nalozi se unose u konfiguraciju komandom:

- Napomena: Umesto dela cn=admin,dc=institucija,dc=ac,dc=rs unosi se DN administatora kog ste kreirali u prethodnim koracima.

Onemogućiti anonimno prijavljivanje¶

Ukoliko je rezultat komande: anonymous treba onemogućiti anonimno uspostavljanje veze sa bazom podataka.

wget https://docs.amres.ac.rs/download/ldap/debian/disableAnonymousBind.ldif -O /etc/ldap/scratch/disableAnonymousBind.ldif

Nakon uspešno izvršene komande prikazaće se sledeći izveštaj

Ponovna provera

Pregled kreirane OpenLDAP baze podataka¶

Ovim postupkom OpenLDAP baza je uspešno instalirana i konfigurisana.

Apache Directory Studio softver¶

- Sa navedenih linkova možete da preuzmete Apache Directory Studio softver, u zavisnosti od operativnog sistema na kom se instalira.

Apache Directory Studio softver za Linux OS: https://directory.apache.org/studio/download/download-linux.html

Apache Directory Studio softver za Windows OS: https://directory.apache.org/studio/download/download-windows.html

Apache Directory Studio softver za MAC OS: https://directory.apache.org/studio/download/download-macosx.html

Povezivanje Apache Directory Studio aplikacije sa kreiranom LDAP bazom¶

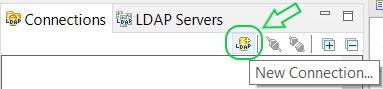

Za kreiranje konekcije sa OpenLDAP bazom, potrebno je da se klikne na polje New Connection:

Otvaranje nove konekcije, korak 1

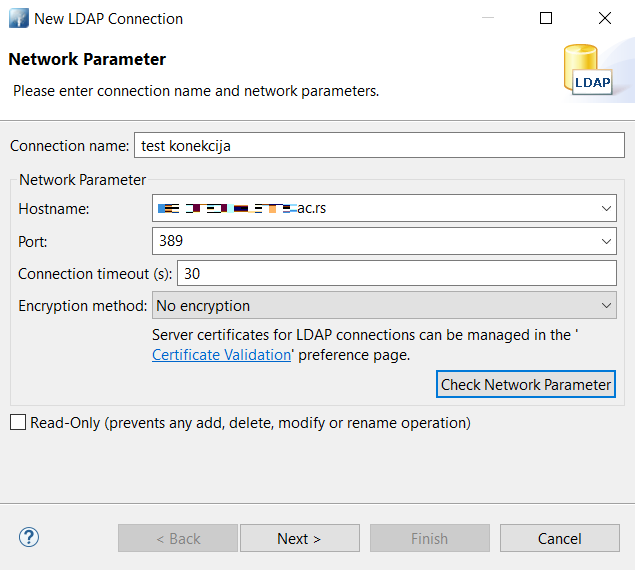

U sledećem koraku, dati naziv konekcije, uneti IP adresa virtuelne mašine na kojoj se nalazi OpenLDAP baza i port 389 kao port za komunikaciju. Zatim klik na Next.

Otvaranje nove konekcije, korak 2

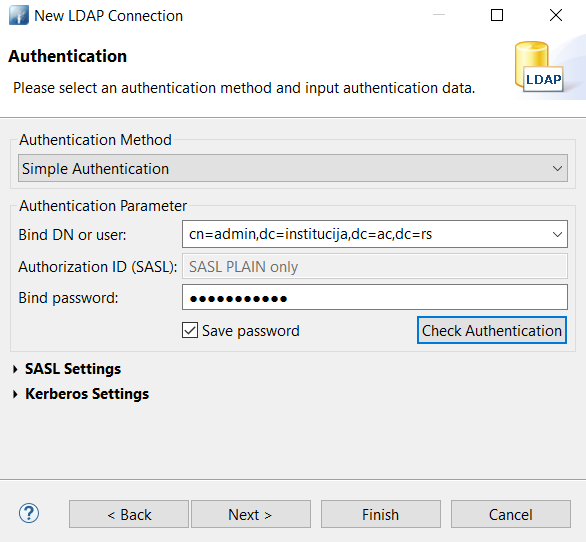

Sledeći korak je unos DN-a administratora baze (npr. cn=admin,dc=institucija,dc=ac,dc=rs) i njegove odgovarajuće lozinke:

Otvaranje nove konekcije, korak 3

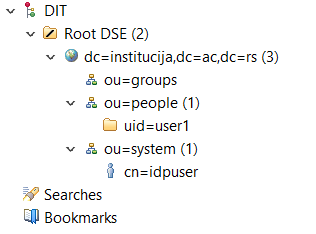

Prikaz formirane OpenLDAP baze u okviru aplikacije Apache Directory Studio:

Otvaranje nove konekcije, korak 4